個人情報(PII)または機密データを失わないための10のヒント

個人情報「PII」を持っており、機密データは悪意のあるサイバー脅威から保護する必要があります。ただし、インターネットを使用する際に、個人情報が盗まれたり、悪用されたりするのを防ぐための知識を誰もが持っているわけではありません。組織や企業は、「PII」を継続的に「収集、保存、配布し、データ」を収集し、ユーザーから商用目的で使用します。

2021年12月13日

個人情報「PII」を持っており、機密データは悪意のあるサイバー脅威から保護する必要があります。ただし、インターネットを使用する際に、個人情報が盗まれたり、悪用されたりするのを防ぐための知識を誰もが持っているわけではありません。組織や企業は、「PII」を継続的に「収集、保存、配布し、データ」を収集し、ユーザーから商用目的で使用します。

誰もが個人情報「PII」を持っており、機密データは悪意のあるサイバー脅威から保護する必要があります。ただし、インターネットを使用する際に、個人情報が盗まれたり、悪用されたりするのを防ぐための知識を誰もが持っているわけではありません。組織や企業は、「PII」を継続的に「収集、保存、配布し、データ」を収集し、ユーザーから商用目的で使用します。

ただし、多くの個人や組織でさえ、データの開示や誤った取り扱いが引き起こす可能性のある結果を完全には理解していません。したがって、この記事では個人情報開示のリスクから身を守るためのいくつかの対策を提供し、攻撃ネットワークから身を守るのに役立ちます。

以下は各保護の方法

1.データの暗号化

暗号化されたデータは攻撃者の手に渡った場合は、攻撃者は元のデータ情報を知ることができません。これは、データ損失を防ぐための重要な手段です(データ損失防止)。

データ暗号化は、個人データや従業員データのエラーにアクセスする攻撃からビジネスを保護します。個人の場合、データを暗号化するために個人情報の開示を防止します。 どのような種類のデータを暗号化する必要がありますか?

- 会社の専有データ、知的財産

- 財務データ、レポート、プロジェクト情報など

- 顧客データ、顧客個人情報

- 事業戦略、新製品に関するデータ

- ユーザーの個人データ(モバイルデバイス、パーソナルコンピューター、電子メールなど)

- 機密性の高いユーザーデータ(デバイス、クラウド)に保存されます。

2. 強力なパスワードを使用

強力なパスワードは、ハッカーのアカウントパスワードを検出する攻撃(ブルートフォース攻撃または辞書攻撃)のリスクを防ぐのに役立ちます。強力なパスワードを設定すると、攻撃者が個人または組織のアカウントのパスワードにアクセスできなくなったり、攻撃者の攻撃時間が長くなったりします。

重要なアカウント(銀行、電子メール、ソーシャルネットワーク)に強力なパスワードを設定するか、個人用デバイス(ラップトップ、サーバーなど)にアクセスするためのパスワードを設定する必要があります。 要素を保護するには、強力なパスワードが必要です。

- 最小の長さは8文字以上

- パスワードのすべて要素の含む:大文字、小文字、特殊文字、数字

- パスワードに個人情報を使用しないこと(例:生年月日や電話番号など)

- 複数のアカウントに同じパスワードを使用しないこと

- 辞書で利用可能なパスワード、デフォルトのパスワードは使用しないこと

- 安全なパスワードマネージャーを使用

関連記事:outsourcing">情報セキュリティ(IS)とは?アウトソーシングに関する

3. 2段階認証を使用 (2FA)

2段階認証(2FA)または多要素認証(MFA)を使用すると、攻撃者によるアカウントの盗難からアカウントを保護するための追加のレイヤーを作成できます。2FAを使用している場合、「ハッカー」攻撃者があなたのアカウントやパスワードを取得しても、攻撃者はあなたのアカウントにアクセスできません。重要なアカウント(銀行、電子メール、ソーシャルネットワークなど)で、又は重要なサーバーにアクセスするときに2FAを有効にする必要があります。2FAはユーザーの個人用デバイスにインストールされます。 一般的な2FAを使用できます。

- Google Authenticator

- SMS

- Microsoft authenticator

4. 定期的にデータをバックアップ

定期的なデータバックアップ(backup)は、データを保護し、重要なデータの損失を回避するのに役立ちます。攻撃者はサーバーまたは個人用デバイス上のデータを削除できますが、定期的で安全なバックアップを使用すると、バックアップソースからデータを回復できるため、データ損失のリスクが軽減されます。個人用デバイス(モバイル、パソコン)のデータと重要なWebサイトのデータをバックアップする必要があります。

バックアップ対策:

- クラウドでのバックアップ(google cloud、dropbox、icloud ..)

- 物理ストレージデバイスでのバックアップ

5. 使用されなくなった個人データを安全に削除

データファイル、画像ファイル、使用されなくなった個人データを含む書類を削除する時は、それらを安全に削除し、個人情報や機密データが公開されたり、復元されたりしないようにしてください。安全な削除がないと、攻撃者はそのようなデータを収集または回復できます。

たとえば、通常のコンピュータでファイルを削除すると、そのファイルはごみ箱に保存されます。攻撃者がコンピュータにアクセスした場合、そのデータを回復できます。

または、契約をキャンセルするときは、シュレッダーに入れるのではなく、単に砕いてゴミ箱に捨てると、他の誰かがそれを拾って読むことができます。ですから、そのデータを完全に破棄する必要があります。

6. 定期的にセキュリティバージョンを更新

サイバー攻撃はますます一般的になり、ゼロデイ脆弱性はユーザーを攻撃するためにますます使用されています。開発者によるoutsourcing">セキュリティバージョンの定期的な更新により、ユーザーは既知の攻撃を回避し、デバイスが攻撃されるリスクを減らすことができます。

個人用デバイス(モバイル、ラップトップ)又はサーバーは、定期的に最新バージョンに更新し、安全を確保するために定期的にチェックする必要があります。

関連記事:outsourcing">情報セキュリティ(IS)とは?アウトソーシングに関する

7. 安全なWifiを使用

Wifiネットワークを安全に使用しないと、情報漏えいのリスクが多く発生する可能性があります。 安全のため、ソースがわかっている場合にのみWifiを使用してください。

Wifiはハッカーによってハッキングされて盗聴され(中間者)、ユーザーデータが盗まれる可能性があるため、無料または公共のWi-Fiを使用して、個人情報、機密情報、または金銭取引のあるWebサイトにアクセスすることは避けてください。

さらに、デバイスが自動的に接続し、パスワードなしで安全性の低いWifiが設定される可能性があるためです。 モバイルデバイスまたはラップトップの自動Wifi接続をオフにしてください。

8. VPNサービスを使用

VPNサービスは、インターネットにアクセスしている間、データを安全に暗号化するのに役立ちます。そのため、wifi-publicまたはセキュリティで保護されていないものを使用している場合でも、データは保護されます。

安全で信頼性の高いVPNサービスの使用を選択する必要があります。VPNプロバイダーの意図が悪ければ、データを完全に復号化できるため、安全性の低い無料のVPNサービスの使用は避けてください。

9. HTTPSを使用するサイトにのみアクセス

暗号化(HTTP)なしでWebサイトにアクセスすると、傍受攻撃によって攻撃される可能性があり、そこから個人データが公開される可能性があります。支払いサイトにアクセスする場合、個人アカウントを含むWebサイトは、次の要素を確認する必要があります。Webサイトに正しいドメイン名があり、HTTPSを使用する必要があります。

多くのフィッシング攻撃は、ユーザーが個人アカウントと銀行口座を失う原因となる可能性のあるWebサイト(外観は同じ、ドメイン名が異なる)になりすます。

したがって、Webサイトにアクセスする際には、ドメイン名と証明書を注意深くチェックして、公式Webサイトにアクセスできるようにする必要があります。

10. Shoulder SurfingとDumpster Divingの攻撃に注意

コンピュータ技術を使用しない攻撃の形態ですが、完全に人間からの形態を使用し、情報を得るために人々を攻撃します。

- Shoulder Surfing : 携帯電話やパソコンのキーボードで入力すると、攻撃者はあなたの後ろに立ち、あなたが盗むために入力した情報を覗き見するためにあなたの肩越しに見ます。

- Dumpster diving: 破壊されていない情報のゴミ箱に捨てた文書は、攻撃者によって拾われ、そこに含まれる情報を収集する可能性があります。

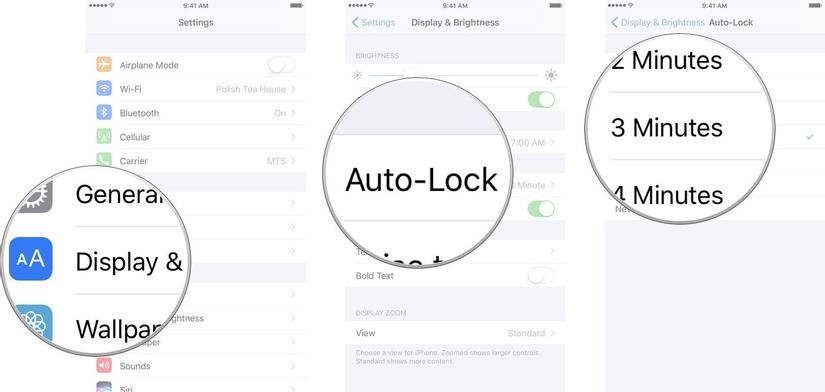

11. 使用していない時はデバイスをロック

使用していない時や外に出ている時に個人用デバイスをロックすることは安全対策です。他人が私たちのコンピュータにアクセスするのを防ぎます。

外出したらすぐにデバイスをロックするか、要件に応じて約1〜5分間操作がないと自動的にロックするように設定する必要があります。これは、デバイスへのアクセスを防ぐだけでなく、他人がデバイスにアクセスする時の他のリスクから保護するのにも役立ちます。

関連記事:情報セキュリティ(IS)とは?アウトソーシングに関する

12. 公共のデバイスでアカウントに安全にアクセス

個人情報にアクセスする際に多くの潜在的なリスクを伴う公共のコンピュータの使用、これらのマシンは、スパイウェア、ウイルス、キーロガーをインストールしてキーストロークを記録したり、ブラウザデータにアクセスしてデータを盗んだりできます。したがって、個人又は銀行口座にアクセスするために公共のコンピューターを使用しないでください。

ウイルス対策ソフトウェアをインストールできる公共のデバイスでアカウントにログインする必要がある場合は、シークレットブラウザを使用して履歴を保存しないようにしてください。使用しない時は、必ずアカウントからログアウトしてください。 特に、スパイウェアやウイルスには常に注意してください。

13. デバイスにウイルス対策ソフトウェア、マルウェアをインストール

ウイルス対策ソフトウェア、マルウェアをモバイルデバイスやラップトップ、コンピューターにインストールして、悪意のあるソフトウェアによる攻撃、Webサイトへのアクセス、ファイルのダウンロード、ファイルの実行時のウイルスによる攻撃のリスクを防止してください。

安全で信頼性の高いウイルス対策ソフトウェアを使用:Kaspersky, Bitdefender, Window Defender..など

14. 情報収集方針を常に注意深くお読み

ユーザーの重要なデータや機密データへの不正アクセスや収集を避けるために、Webサイトやモバイルアプリケーションの情報収集ポリシーを注意深く読む必要があります。

アプリケーションまたはWebサイトが個人データを収集または処理する内容を読み、完全に理解しているのみに場合、使用して受け入れてください。

15. 結論

上記は情報開示攻撃のリスクから個人データを保護するためのいくつかの対策です。対策が完全ではない場合がありますが、上記の対策のすべて又はほとんどを適用すると、個人データがサイバー攻撃から保護されるという安心感を得ることができます。

意識が決定的な要因であるため、インターネットにアクセスする時は、常に警戒し、積極的に知識を蓄積して、自分自身と周囲の人々を保護してください。

ITオフショア開発でシステムを検討されている方々はぜひ一度ご相談ください。

※以下のとおり弊社の連絡先

アカウントマネージャー: クアン(日本語・英語対応可)

電話番号: (+84)2462 900 388

お電話でのご相談/お申し込み等、お気軽にご連絡くださいませ。

- オフショア開発

- エンジニア人材派遣

- ラボ開発

- ソフトウェアテスト

電話番号: (+84)2462 900 388

メール: contact@hachinet.com

お電話でのご相談/お申し込み等、お気軽にご連絡くださいませ。

無料見積もりはこちらから

Tags

ご質問がある場合、またはハチネットに協力する場合

こちらに情報を残してください。折り返しご連絡いたします。

関連記事

現場レベルで解剖するDartの実力:大規模プロダクトはどう設計し、どこで壁に当たったのか

Dart 入門の情報は多いものの、「数百万ユーザー規模でどう動いているのか」まで踏み込んだ解説は多くありません。本記事では、有名プロダクトにおける実装構造・移行戦略・スケール時の問題点まで掘り下げます。目的は表面的な導入事例紹介ではなく、再現可能な技術的知見を整理することです。

レビューで指摘されないDart設計とは何か:Flutter現場基準で学ぶ実践コーディングスタイル

Dart 入門で文法を学び、Flutterで画面を作れるようになると、多くの開発者が「それなりに動くアプリ」を作れるようになります。しかし実務では、それでは不十分です。レビューで問われるのは、可読性、変更耐性、責務分離、そしてチーム全体で維持できる一貫性です。本記事では、Flutterプロジェクトで実際に評価されるDartコーディングスタイルを、抽象論ではなく具体基準として掘り下げます。

Dartは本当に伸びるのか──UI特化言語の構造と5年後を技術的に検証する

Dartは巨大言語ではありません。それでも一定の存在感を維持しているのは、設計思想が一貫しているからです。Dart 入門を検索する人の多くはFlutter開発を前提にしているはずです。本記事では、感覚的な「将来性がありそう」という議論ではなく、言語設計・市場構造・採用実態を踏まえ、Dartが今後5年でどの位置に収まるのかを技術視点で具体的に検証します。

Dart・JavaScript・Kotlinを選ぶと「どの設計自由度を失うのか」を言語レベルで整理する

Dart 入門と検索している時点で、多くの人はまだ「言語」を選んでいるつもりでいます。 しかし実務では、言語選定とは設計の自由度をどこまで手放すかの契約です。 Dart・JavaScript・Kotlinは、用途が違うのではなく、破壊する設計レイヤーが根本的に違う。この記事では、その違いをコードや流行ではなく、アーキテクチャの不可逆点から整理します。

Dartの文法は偶然ではない|基礎構文から読み解く設計思想

Dartは「書けば動く」言語ではありません。代わりに「考えずに書くことを許さない」言語です。本記事では文法を並べるのではなく、Dartがどのような失敗を事前に潰そうとしているのかを軸に解説します。ここを理解すれば、Dartの構文は自然に腑に落ちます。

Dartはなぜ「書かされている感」が強いのか──Flutter・Web・Serverに共通する設計拘束の正体

Web Dart 入門としてDartに触れた多くの人が、「書けるが、自分で設計している感じがしない」という感覚を持ちます。サンプル通りに書けば動く、しかし少し構造を変えた瞬間に全体が崩れる。この現象は学習者の理解不足ではなく、Dartという言語が設計段階で強い制約を内包していることに起因します。本記事では、Dartがどのようにコードの形を縛り、なぜその縛りがFlutter・Web・Serverすべてで同じ問題を引き起こすのかを、実装視点で掘り下げます。

Dartを学び始める前に理解しておくべき前提モデルと学習の限界点

「Dart 入門」という言葉は、Dartが初心者でも気軽に扱える言語であるかのような印象を与えますが、実際のDartは、現代的なアプリケーション開発で前提とされるプログラミングモデルを理解していることを前提に設計された言語です。文法自体は比較的素直であっても、状態管理、非同期処理、型による制約といった考え方を理解しないまま学習を進めると、「動くが理由が分からないコード」が増え、小さな変更で全体が破綻する段階に必ず到達します。本記事では、Dart学習で頻発するつまずきを起点に、学習前にどのレベルの理解が求められるのかを、曖昧な励ましや精神論を排して整理します。

Dartとは何か ― 言語仕様・ランタイム・制約条件から見る設計の実像

Dart 入門や Dartとは というキーワードで語られる内容の多くは、表層的な機能説明に留まっています。しかしDartは、流行に合わせて作られた軽量言語ではなく、明確な制約条件を起点に設計された結果として現在の形に落ち着いた言語です。本記事では、Dartを仕様・ランタイム・設計判断の連鎖として捉え、その必然性を整理します。

アプリプログラミングで問われるITリテラシーとは何か──複数の言語が生む思考の断層

ITリテラシーがあるかどうかは、プログラミング言語を知っているかでは決まりません。本質は、なぜアプリプログラミングが複数の言語に分かれているのかを、構造として理解しているかです。この記事では、言語ごとに異なる役割と思考モデルを明確にし、非エンジニアが判断を誤る理由を技術構造から説明します。

アプリプログラミングの深層から設計するアプリエンジニアのキャリア戦略|技術判断を持たない実装者が必ず行き詰まる理由

アプリプログラミングの経験年数が増えても、技術者としての評価が上がらないケースは珍しくありません。その多くは、アプリ開発を「作る仕事」として捉え続けていることに起因します。アプリエンジニアのキャリア戦略を考えるうえで重要なのは、実装スキルではなく、技術的な判断をどこまで担ってきたかです。本記事では、アプリプログラミングの深層にある設計・判断の観点から、キャリア形成の実態を整理します。

パフォーマンス改善が失敗するアプリプログラミングの構造的欠陥

アプリが重くなるとき、表に出るのはスクロールのカクつきや起動遅延だ。しかしユーザーが離脱する原因は、その「見えている遅さ」ではない。アプリプログラミングの内部で、処理順序・責務分離・実行単位が崩れ始めていることに、誰も気づいていない点にある。